Analisis Alur Serangan Email Phising di Universitas Insyaallah Negeri

(Jika ada kekeliruan, saya terbuka untuk koreksi dan diskusi lebih lanjut.)

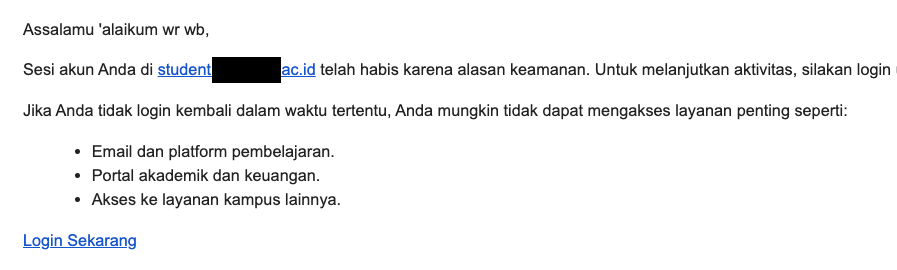

sebagian body email phising yang diterima mahasiswa

Serangan ini terjadi pada tanggal 6 Maret yang lalu. Di sini tidak dibahas bagaimana email bisa dikirim dan siapa pelakunya tapi membahas alur yang terjadi jika seorang korban masuk ke permainan pelaku.

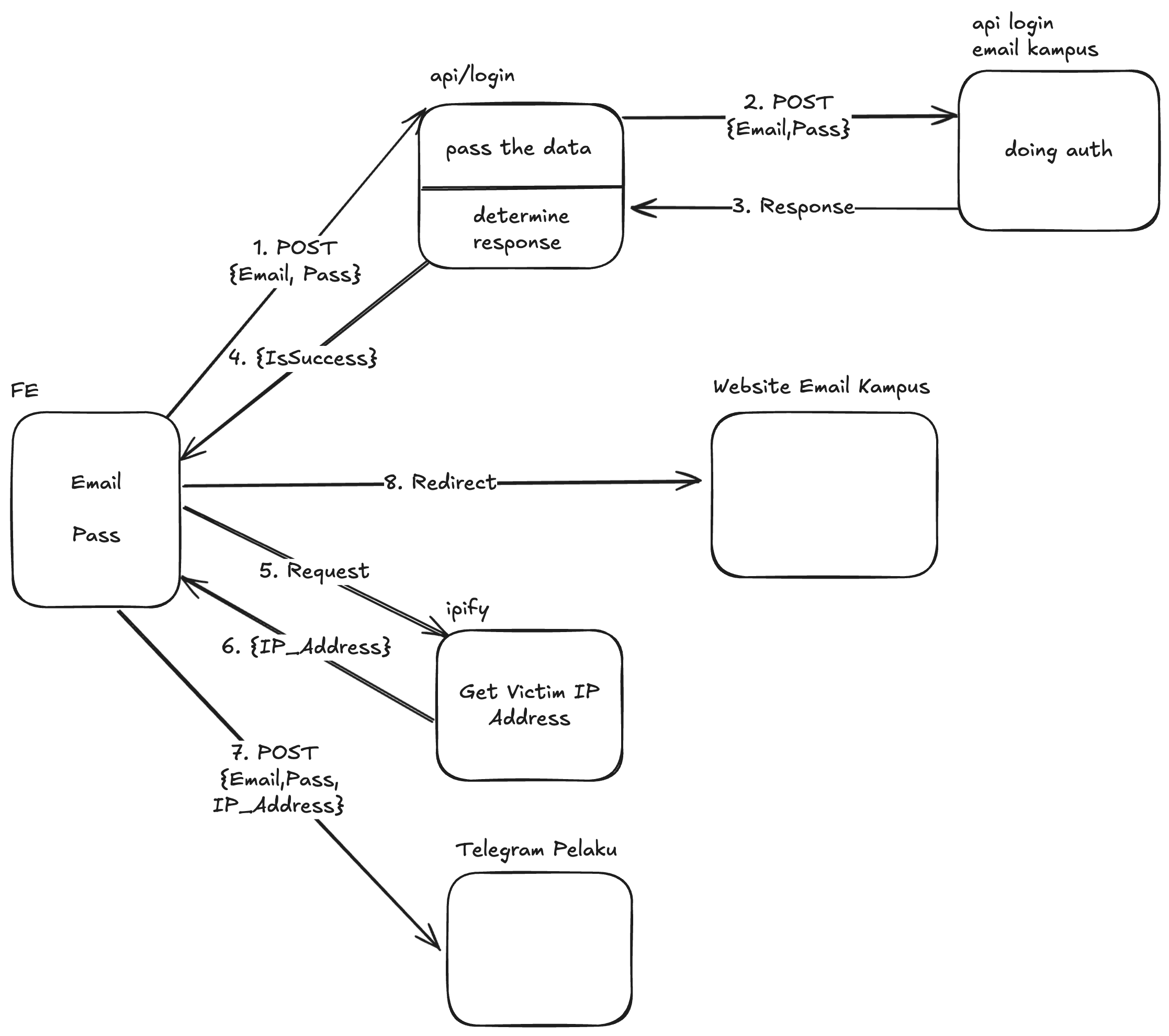

Diagram Alur Website Phising

Secara garis besar, ada 2 proses yang terjadi disini :

- Verifikasi kredensial korban

- Pengiriman data kredensial ke pelaku (akan dilakukan jika kredensial pengguna dikatakan valid oleh proses pertama)

Verifikasi Kredensial Korban

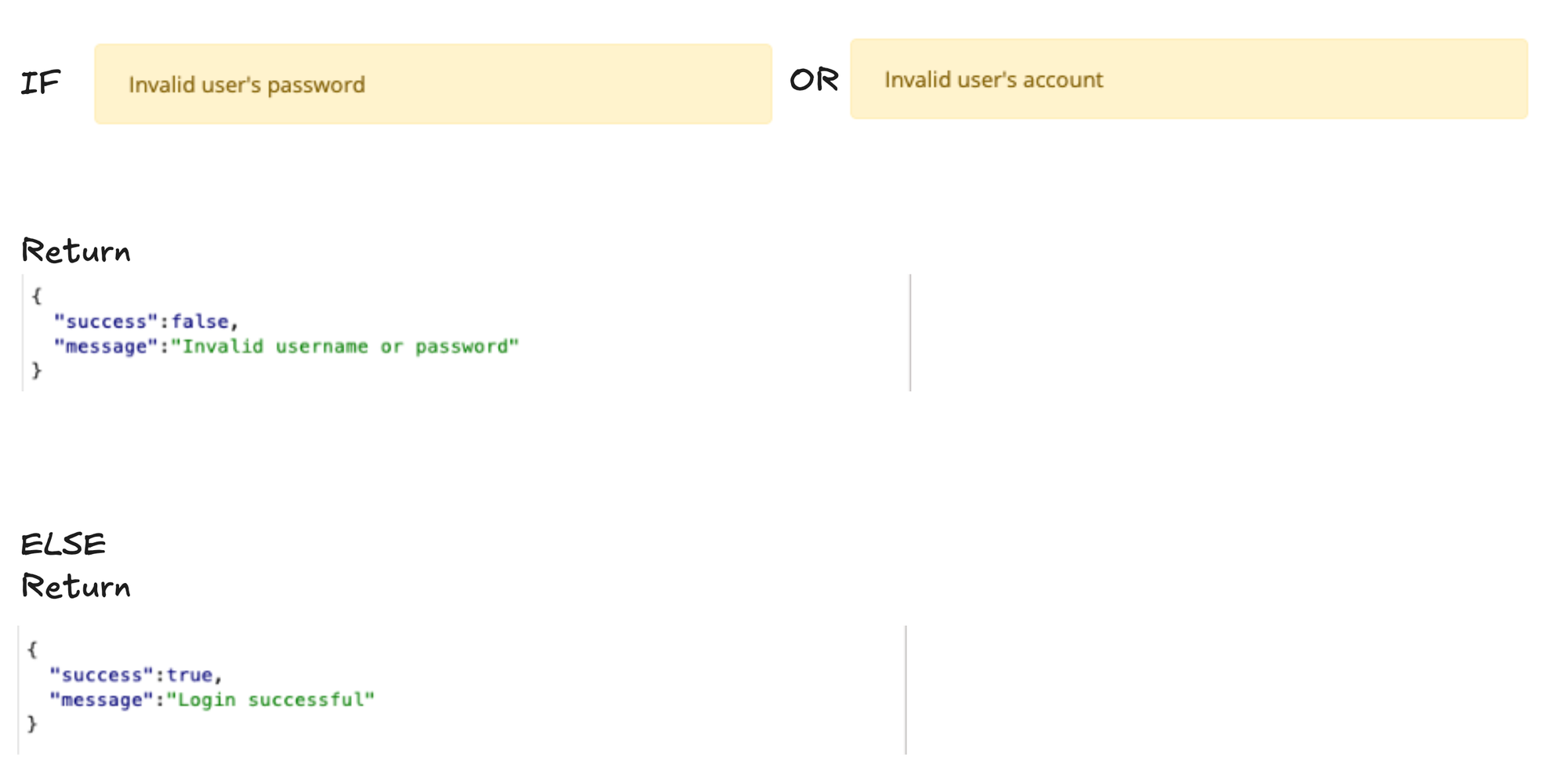

Ketika korban mengisi form yang ada di halaman palsu (dalam diagram diberi kode FE) data email dan password akan dikirim ke endpoint /api/login. Endpoint ini kemudian akan meneruskan data ke endpoint login milik universitas dan menentukan apakah kredensial yang didapatkan dari FE valid atau tidak berdasarkan response dari endpoint login milik universitas. Berikut adalah response yang dikembalikan oleh endpoint /api/login kepada FE.

response jika kredensial dianggap valid oleh /api/login

response jika kredensial dianggap tidak valid oleh /api/login

Ada yang menarik disini, yaitu bagaimana /api/login menentukan validasi terhadap kredensial yang didapatkan dari FE karena pada api login milik universitas akan selalu mengembalikan response code 200 meskipun proses autentikasi gagal jadi /api/login tidak bisa melakukan validasi berdasarkan response code. Maka /api/login menentukan validitas kredensial berdasarkan error message didalam body, jika digambarkan kurang lebih begini :

Cukup cerdik tapi menjadi sedikit lucu ketika pihak universitas menambahkan fitur captcha pada halaman loginnya, karena request yang dikrimkan oleh /api/login tidak mengirimkan captcha maka response error dari api login universitas akan berbunyi seperti ini :

Berdasarkan algoritma diatas maka response dari /api/login ke FE akan selalu success ketika fitur captcha telah diterapkan meskipun data dari FE tidak valid.

Pengiriman Data Kredensial Korban ke Pelaku

Pengiriman data hanya dilakukan ketika kredensial dikatakan valid oleh /api/login. Pengiriman ini dilakukan melalui bot telegram, data yang dikirimkan berisi Username, Password dan IP Address korban

kode javascript yang berisi algoritma dan kredensial bot untuk pengiriman data korban (saat blog ini ditulis, kredensial bot tersebut sudah di-revoke)

setelah pengiriman data ke telegram pelaku berhasil, korban di-redirect ke halaman login email milik universitas. mungkin disini pelaku berharap pengguna akan login seperti biasa dan tidak merasa curiga. Skema diatas cukup "bersih" dimana (seharusnya) pelaku hanya akan menerima kredensial yang terbukti valid saja. walau pada praktiknya tele pelaku malah kena spam 🤣

Ada banyak pertanyaan yang menarik untuk digali lebih dalam seperti kenapa yang diincar akun mahasiswa? apa yang mau di-farming oleh pelaku? apakah targetnya memang akun mahasiswa atau ada yang lebih besar? dan pertanyaan pertanyaan lain yang belum terjawab (makanya tidak dibahas disini 😅)